Android 13 acaba de presentarse y todos los desarrolladores tienen sus ojos puestos sobre esta actualización. Y cuando decimos todos, es incluyendo a cibercriminales que buscan vulnerar su seguridad para cometer fechorías.

La actualización más reciente del sistema operativo de Google incorporó varias mejoras de seguridad entre sus novedades. Con ellas, la compañía prometía reducir las puertas de acceso del malware en móviles, tablets y otros dispositivos, pero parece que no será exactamente así. Los hackers ya evaden la última medida de seguridad de Android 13 y eso solo puede significar una cosa: problemas.

Ya está en desarrollo un malware que vulnera la seguridad de Android 13

Por si no lo sabías, los servicios de accesibilidad de Android son una de las principales vías que usa el malware para husmear tus contraseñas y datos privados. Al facilitar el acceso y operación de distintas características del sistema operativo, también son ideales para explotarlos con actividades maliciosas.

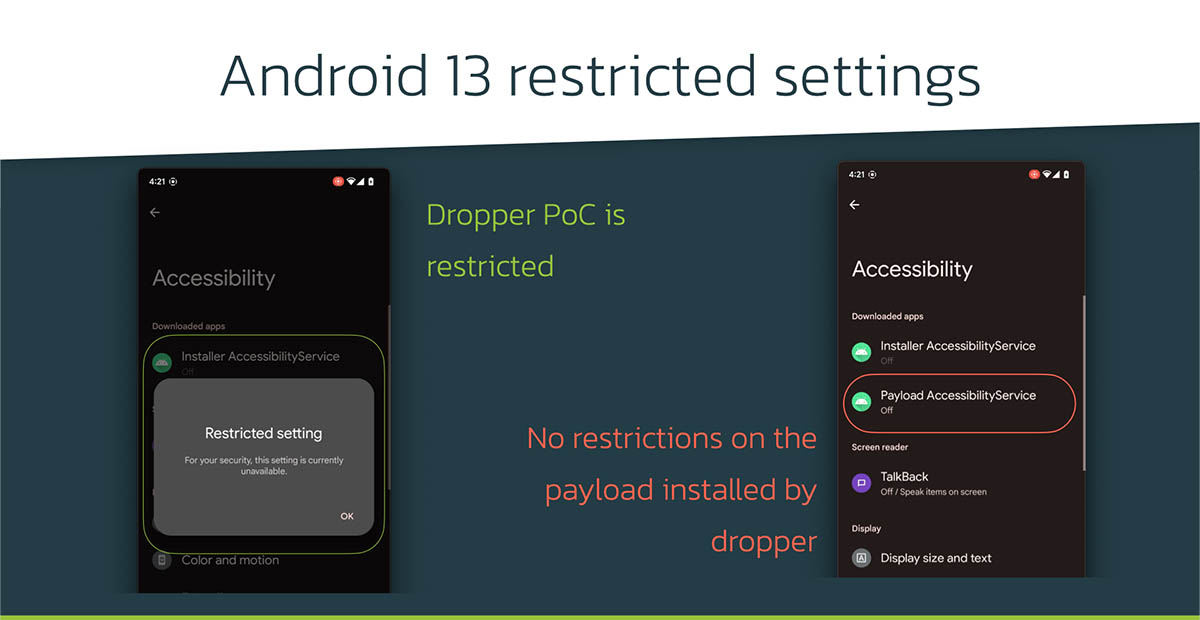

Para intentar frenar el mal uso de estos servicios, en mayo Google anunció que iba a restringir los permisos de accesibilidad a todas las aplicaciones instaladas desde fuentes externas. Esto se hizo realidad con el lanzamiento de Android 13, que bloquea dichos permisos a paquetes APK que no provengan de Google Play.

Sin embargo, el equipo Hadoken de Threat Fabric reportó que ya se está desarrollando un malware capaz de burlar este nuevo anillo de seguridad. Para evitar que otros lo copien, Hadoken no detalló el complicado proceso que sigue este código malicioso para lograr su cometido. Sin embargo, sí expusieron algunas de sus características:

- El nuevo exploit utiliza código empleado en malware antiguo que permitía utilizar los servicios de accesibilidad para robar datos. De hecho, aprovecha código de Xenomorh, BugDrop, Gymdrop y Brox.

- El exploit imita el comportamiento de las tiendas para instalar aplicaciones, lo que hace que el proceso se divida en dos partes:

- Un dropper: que se hace pasar por una tienda de aplicaciones al usar la API de instalación de paquetes basada en sesiones.

- La aplicación maliciosa: que al instalarse solicitará los permisos de accesibilidad y serán otorgados por el dropper.

Como verás, el exploit hace creer a Android que se trata de una app descargada desde una tienda, aunque venga desde fuentes externas. Al hacerlo, se evita la restricción de los servicios de accesibilidad y el código malicioso se instalará con total libertad de acción en tu móvil. Pero, ¿cómo es esto posible si no se está usando Google Play en ningún momento?

Google bloquea los servicios de accesibilidad a las fuentes externas, pero no a las tiendas de terceros

Los servicios de accesibilidad son una alternativa legítima que hace que los móviles sean accesibles para más personas en el mundo. Google sabe eso muy bien y por ello no prohíbe completamente sus permisos de accesibilidad a las aplicaciones.

De hecho, las apps que se instalan desde Google Play están exentas de esta restricción, aunque sabemos que la tienda oficial no es 100% segura. Lo mismo sucede con otras tiendas de aplicaciones de terceros, como F-Droid, Amazon App Store, Samsung Galaxy Store y demás. A ellas también se les permite conceder permisos de accesibilidad a las aplicaciones.

Las únicas apps restringidas son las que se instalan directamente desde un paquete APK descargado fuera de cualquier tienda. ¿Cómo Android logra diferenciar unas de otras si al final siempre se utiliza un paquete de instalación? Sencillo, los APK que provienen desde fuentes externas usan el instalador de paquetes de Android.

Mientras, todas las tiendas usan la API de instalación de paquetes basada en sesiones. Tomando en cuenta esto, el nuevo malware lo que hace es copiar el funcionamiento de una tienda para así conceder los permisos a otras apps maliciosas.

¿Por qué Google no restringe los permisos a tiendas de terceros? Por dos razones: primero, sería un proceso más complicado de implementar; segundo, porque Google considera que las tiendas de aplicaciones generalmente examinan las apps que ofrecen, por lo que ya existe un primer filtro.

¿Esto último se cumple en todo momento? No, hay tiendas alternativas que no son suficientemente seguras y esas son de las que debes cuidarte. No obstante, Google no puede hacer todo el trabajo siempre y los usuarios también tienen que resguardar su propia seguridad.